N° Contribuable : M091914151637L

Autorisation N° 2019/5087/ACE/APME/Cfce-Yde/CC

FORMATION EN GENIE LOGICIEL

30 % Théorie, 70 % PRATIQUE -- 4 MOIS DE FORMATION + 2 MOIS DE STAGE

En ce moment, Profitez d’une bourse de 50% + 1 Laptop Dual Core Offert à Groupe de Génie.

Prérequis : Avoir les bases en Informatique, Savoir Programmer, Avoir un Ordinateur Laptop performant.

GENIE LOGICIEL EN 7 ETAPES

Devenez très vite, un développeur de logiciel sur mesure grâce à notre formation respectant les normes internationales et lancez-vous dans ce marché vaste

1. ANALYSE DES BESOINS ET ÉTUDE / RÉALISATION D’UN CAHIER DES CHARGES

Cette première partie est cruciale dans le développement de logiciel. Il s’agit de décrire le type de solution souhaité par le client, son utilisation et ce que qu’il en attend :

· Les besoins : fonctionnalités, finalité

· Conditions techniques : Système d’exploitation, configuration réseau, supports utilisés

· Contraintes métiers, attentes et exigences spécifiques liées à votre activité

· Délai de mise en œuvre souhaité

· Cahier des charges : Elaboré par nos soins si vous n’en avez pas encore établi

· Etude de faisabilité du projet

2. SPÉCIFICATIONS FONCTIONNELLES & TECHNIQUES (GÉNÉRALES ET DÉTAILLÉES)

· Spécifications fonctionnelles (ce que le client veut)

· Spécifications techniques (comment allez-vous procéder) : Choix des langages et éléments à utiliser, estimation de la durée de développement, définition de l’architecture du progiciel (structure générale, organisation des éléments et relations entre eux, ergonomie), précisant ses fonctions et les ensembles qui le composent, puis validation de votre part

· Estimation durée : Elaboration du planning du projet en fonction des priorités

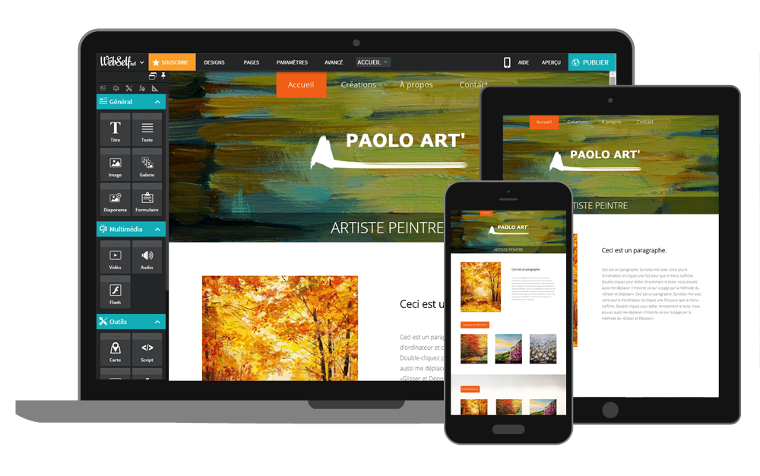

3. DÉVELOPPEMENT SPÉCIFIQUE

L’apprenant intervient dans le développement d’une solution à partir des spécifications définies en employant les langages de programmation nécessaires. L'IHM (Interface Homme Machine) est réalisée selon les spécifications du client ou la création d'éléments graphiques par un graphiste et l’apprenant.

4. PHASE DE TESTS

· Tests avant intégration : Afin de garantir l'efficacité de l'application, réalisation de nombreux tests aux différentes étapes de réalisation.

· Intégration, tests complets et qualification : Lors de l'intégration, assemblage des différents modules et création des interfaces, tests effectués afin d'éprouver la compatibilité des éléments entre chaque phase

· Recette de l’application avec vos équipes : Vérification de la conformité du logiciel aux spécifications approuvées dans le cahier des charges.

5. IMPLÉMENTATION

Si les tests sont satisfaisants, nous passons à la dernière étape du développement spécifique : l'implémentation. Nous installons le nouvel outil informatique dans votre système.

Pour la mise en oeuvre d'une application Web, 2 possibilités :

- Externaliser via l'hébergement dédié ou mutualisé en Data Center sur serveurs LAMP avec sauvegardes régulières (accès à l'application via Internet)

- En interne sur serveur local dans vos locaux nécessitant l'achat d'un serveur et son administration (accès direct sans passer par Internet - réseau local)

6. ACCOMPAGNEMENT DES UTILISATEURS

· Documentation : Elaboration d’une notice explicative

· Formation : Formation des utilisateurs à la solution

· Hotline : Mise à disposition d’une hotline en cas d’urgence

7. EVOLUTIONS DE L’APPLICATION À PARTIR DE VOS DEMANDES

Dans le cadre du contrat de tierce maintenance applicative, Il s’agit d’appliquer une maintenance corrective. De plus, les solutions que nous vous apprenons à développer sont entièrement créées sur mesure et sont donc totalement évolutives en fonction des besoins du client.

PIRATER ET GAGNER FACILEMENT LES JEUX DE HASARD : 1xbet, PremierBet, RoisBet, BETPAWA et plein d’autres (COUPONS GAGNANTS 100% Working) ...

|

--------------------------------------- Première technique ----------------------------------------- |

|

Problème : Supposons les côtes suivantes que je viens de récupérer sur 1xbet et betpawa

Match : CSK MOSCOU vs NIZHNY Total moins de 1,5 but - Cote 7,25 (sur 1xbet image 1 en bas) : ticket 1 Total plus de 1,5 but - Cote 1,61 (sur betpawa image 2 en bas) : ticket 2

QUELS MONTANTS DOIS-JE PARIER SUR CHACUN DES DEUX TICKETS POUR ETRE SûR DE GAGNER QUELQUE SOIT L'ISSUE DU MATCH

Soit x la mise sur le premier ticket Soit y la mise sur le deuxième ticket

Système d'inéquation à résoudre : x+y<=7,25x x+y<=1,61y x>0 y>0

Ça ne sert à rien d'essayer de résoudre ce système d'inéquation vous-même vous ne pourrez pas sauf si vous êtes un pur génie comme moi. J'ai donné ce système d'inéquation à des docteurs, des professeurs de Mathématiques dans les universités ils n'ont pas réussi. La solution consiste donc à trouver les montants x et y pour que quel que soit l'issue du match vous êtes sûr de gagner

Solution : 1,6x < y < 6,25x (C'est mon logiciel qui génère automatiquement cette solution Vérifions : • Supposons que tu mises x=20.000 sur le ticket 1 sur 1xbet si ça gagne tu obtiens 145.000 • La mise du ticket 2 doit donc être comprise entre 32.000 et 125.000 • Supposons donc que tu mises 50.000 sur le ticket 2 sur betpawa si ça gagne tu obtiens 80.500

Total de mes mises = 70.000 Si le ticket 1 gagne j’obtiens 75.000 de bénéfice Si le ticket 2 gagne j’obtiens 10.500 de bénéfice Donc on monte on descend je vais toujours gagner.

Vous pouvez donc augmenter les montants des mises x et y pour gagner plus. Ou encore vous pouvez mise plusieurs fois les mêmes tickets pour gagner plus. Jouez en payant à la caisse directement de préférable car ils peuvent bloquer vos comptes quand vous allez gagner des gros montants

Conclusion : Cette première technique fonctionne uniquement avec tous les évènements qui n'ont que 2 possibilités contraires et quel que soit le sport (Par exemple : Penalty ? Oui ou non) (Par exemple : Les deux équipes vont marquer ? Oui ou non) (Par exemple : Total plus de 1,5 buts et Total moins de 1,5 buts) (Par exemple : Total plus de 2,5 buts et Total moins de 2,5 buts) Bref il y a plein d'évènements similaires

Certains me demandent souvent pourquoi je choisis de les partager au lieu de les garder pour moi ? Simplement parce que quand vous allez gagner ça ne m'empêchera pas de gagner aussi.

Les logiciels que je produis c'est des années de recherche avec des mathématiciens, des hackers et des informaticiens. Il y'a pas de quoi. J'ai encore du très très lourd qui arrive. Des logiciels hypers puissants.

PARTAGEZ CETTE DEMO … AH OUI MOI C'EST SHAMIR, INGENIEUR, HACKER PROFESSIONNEL ET EXPERT EN SECURITE INFORMATIQUE !!!

---- Fin première technique ----

|

|

------------------------------------- Deuxième technique ------------------------------------------- |

|

Match 1 : Leads vs Middlesbrough V1 1.97 - X 4.6 - V2 5.05 (image 1) Match 2 : Talleres de Cordoba vs Independiente Rivadavia V1 2.87 - X 3.9 - V2 6.34 (image 2) Match 3 : Celaya CF vs Dorados de Sinaloa V1 2.34 - X 4.9 - V2 7.85 (image 3)

Nous avons 3 matchs avec les côtes des victoires, matchs nuls et défaites comme vous pouvez le constater. L’ensemble des combinaisons possibles c’est donc 27 tickets différents et quelques soit l’issue des 3 matchs, il y’a un ticket qui est sûr et certain de gagner on est d’accord. L’idée consiste à mettre une mise identique par exemple 300FCFA sur chacun des 27 tickets, la mise totale sera alors de 300 * 27 = 8100FCFA On constate rapidement qu’il y’a des tickets qui ont des gains supérieurs à 8100 super mais d’autres tickets ont des gains inférieurs à 8100 hélas. Mon logiciel va donc ajuster la mise des tickets inférieurs de tel sorte que le gain de chacun de ces tickets soit désormais supérieur à la nouvelle mise totale et ainsi de suite comme le montre la dernière image.

Peu importe donc le ticket gagnant tu es sûr de gagner. Le résultat c'est l'image 4. J'espère que tu vas pouvoir comprendre l'image 4

Solution :

---- Fin Deuxième technique ----

|

|

Formation en Hacking professionnel et Cyber Sécurité |

|

Cliquez sur ce lien si vous êtes intéressés par la formation de Hacking professionnel et CyberSécurité : Voici ce que vous allez apprendre GroupeDeGénie-Sarl - Programme détaillé de Hacking Pro

|

|

Vidéos Démos sur YouTube |

|

Vidéo démo 1/4 : https://www.youtube.com/watch?v=s6IQT_R4u4U

Vidéo démo 2/4 : https://www.youtube.com/watch?v=BKIBJEjX0hg

Vidéo démo 3/4 : https://www.youtube.com/watch?v=vn6geXL5_fk

Vidéo démo 4/4 : https://www.youtube.com/watch?v=rNop8pEj3H4

|

|

VOICI LA LISTE DE TOUS LES BOOKMAKERS CONCERNES ET J’EN OUBLIE VOLONTAIREMENT PLUSIEURS QUI SONT EGALEMENT VULNERABLES |

|

1xbet : https://1xbet.cm/ pmuc : https://www.pmuc.cm/ bettomax : https://bettomax.cm/ betpawa : https://www.betpawa.cm/ megapari : https://megapari.com/fr paripesa : https://www.paripesabet.com/cm/ melbet : https://melbet-cm.com/fr 1win : https://1wins.cm/ 1winbet : https://1winbet.cm/ roisbet : https://roisbet.cm/ -- https://shop.roisbet.cm/ premierbet : https://www.premierbet.com/cm/ mrxbet : https://mrxbet.com/ bet365 : https://www.bet365.com/#/HO/ betmomo : https://www.betmomo.com/fr/ supergooal : https://supergooal.cm/fr/pari unibet : https://www.unibet.fr/sport … |

|

Contactez-moi pour obtenir une formation complète |

|

1. Hacker Professionnel (White Hat) 2. Expert en Sécurité Informatique 3. Ingénieur Système et Réseau 4. Génie Logiciel et Développement avancés 5. Open Data Kit (Collecte de données via les smartphones) 6. S.I.G et Système d’Information Sanitaire

Contacts : +237 694597430 (WhatsApp / Telegram) Nom et Prénoms : FETCHEPING KEMDEM SHAMIR, Fondateur GroupeDeGénie-SARL This email address is being protected from spambots. You need JavaScript enabled to view it. (Au cas où ils bloquent mon numéro)

|

Contactez-nous sans plus attendre si vous souhaitez maîtriser ces techniques modernes !!!

10 % Théorie, 90 % PRATIQUE – 3 mois A 6 MOis DE FORMATION - PAS 3 SEMAINES ni 50H de cours COMME AILLEURS (NE VOUS LAISSEZ PAS TROMPER). en 3 semaines l'on ne pas Être un bon hacker

N° Contribuable : M091914151637L

Autorisation de création : N° 2019/5087/ACE/APME/Cfce-Yde/CC

WhatsApp/Telegram : +237 694597430

En ce moment, Profitez d’une bourse de 50% + 1 Laptop Core i Offert à Groupe de Génie sur cette formation.

expertise en hacking professionnel et SÉCURITÉ informatiQUE AU CAMEROUN

Vous démarrez avec un niveau Zéro (quel que soit votre base en informatique) et vous repartez avec un Niveau Expert (le plus haut niveau du hacker et expert en sécurité). Cette formation est associée à cinq (05) Certifications Internationales (CEH, CHFI, CND, OSCP, COMPTIA SECURITY), Un Ordinateur portable Offert Gratuitement.

Un Hacker Ethique Certifié est un professionnel qualifié qui comprend et sait comment rechercher les faiblesses et les vulnérabilités des systèmes cibles et utilise les mêmes connaissances et outils qu’un hacker malveillant, mais d’une manière légale et légitime pour évaluer la sécurité d’un système cible (s). Un bon expert en sécurité est tout d’abord un très bon hacker !!!

La sécurité des systèmes d’information (SSI) ou sécurité informatique, est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires à la mise en place de moyens visant à empêcher l'utilisation non autorisée, le mauvais usage, la modification ou le détournement du système d’information. Aujourd’hui, la sécurité est un enjeu majeur pour les entreprises ainsi que pour l’ensemble des acteurs qui l’entourent.

En conclusion Cette formation est très complète en termes de compétences, de garantie d’emploi et de nombre de certifications internationales. A la fin de la formation nous vous donnons des techniques (vérifiées) pour décrocher des contrats d'Audit des SI dans les Entreprises. Également des astuces pour obtenir facilement des stages et des emplois quel que soit votre domaine de profession. Faites comme de nombreux passionnés qui se sont lancés et aujourd'hui en sont totalement satisfaits. Nos prix sont de loin les plus bas du marché. Vivez votre passion en vous assurant une sécurité financière à GroupeDeGénie-SARL !!!

Après cette formation suivant les modules ci-dessous, Le monde du Hacking Professionnel au Cameroun et à l’International vous appartiendra pour toujours !!!

Télécharger (PDF) le programme détaillé de la meilleure formation actuelle de Hacking Professionnel ci-bas : Je vous ai gardé du très très lourd : Programme détaillé de Hacking Pro -- Programme CyberSécurité

|

Programme détaillé de formation du cours de Hacking Professionnel (10% Théorique, 90% Pratique, 3 à 6 mois) |

|

HACKING PROFESSIONNEL ETHIQUE (CEH : Certified Ethical Hacking) |

|||||

|

|

|||||

|

Module 1 : Préambule |

|||||

|

a. Prérequis et Profil cible |

b. Informations sur le formateur |

c. Avantages de cette formation |

d. Inconvénients de cette formation |

e. C’est le Hacking Professionnel Ethique (Audit des S.I.) |

|

|

f. Contenu et Durée de la formation |

g. Examens aux certifications internationales |

h. Mode de distribution des cours |

i. La Loi Camerounaise sur la Cybercriminalité et la CyberSécurité |

||

|

|

|||||

|

Module 2 : Introduction au Hacking Professionnel Ethique |

|||||

|

a. Comprendre le Hacking Ethique |

b. Comprendre les termes associés au Hacking |

c. Comprendre et appliquer la Stéganographie basique |

d. Types et catégories de Hackers |

e. Le Hacking éthique et le piratage informatique |

|

|

f. Techniques d’anonymat sur Internet via les VPN |

g. Les étapes d’une attaque de Hacking |

h. Les types de tests d’intrusions |

i. Technique d’extraction d’@mail d’une entreprise : Email Hunting |

j. Hacking basique des caméras de surveillance |

|

|

|

|||||

|

Module 3 : Installation et Configuration d’un Laboratoire de Hacking |

|||||

|

a. Comprendre la virtualisation |

b. Différence entre la virtualisation et la simulation |

c. Acquisition d’un Hyperviseur compatible et des OS |

d. Installation et configuration d’un Hyperviseur |

e. Choix des OS Linux du Hacker |

|

|

f. Installation des OS Windows |

g. Installation des OS Linux du Hacker |

|

|||

|

|

|||||

|

Module 4 : La Reconnaissance |

|||||

|

a. L’importance de la Reconnaissance |

b. Reconnaissance Active et Passive |

c. Les outils de Reconnaissance |

d. Techniques du People Search et le Google Hacking |

e. Reconnaissance avec les services WHOIS |

|

|

f. Reconnaissance avec NetCraft |

g. Les outils : host et dig |

h. Les outils : dnsenum et dmitry |

i. Email Harvesting et Email Hunting |

j. Le plus puissant : Maltego |

|

|

|

|||||

|

Module 5 : Techniques de Scannage des Réseaux et Enumération |

|||||

|

a. Comprendre le scannage des réseaux et le scan informatique |

b. Analyse des ports, Analyse des réseaux et Analyse des vulnérabilités |

c. La méthodologie de scannage |

d. La communication en 3 étages (TCP) |

e. Comprendre le rôle d’un pare-feu |

|

|

f. Technique de scan Ping Sweep |

g. La base de données d’exploit METASPLOIT |

h. Les commandes associées à Nmap |

i. Scans local et distant avec Nmap |

j. Scan distant avec ZeNmap |

|

|

|

|||||

|

Module 6 : Le Cracking des Mots de Passe |

|||||

|

a. Rappels importants et annonce des bonus |

b. L’importance d’un Mot de passe dans un SI |

c. Les Types de mots de passe |

d. Caractéristiques d’un bon mot de passe |

e. Comprendre les étapes du System Hacking |

|

|

f. L’escalade de privilèges |

g. Le Hachage et les fonctions de Hachage. HascCalc |

h. Le Hachage NTLM des OS Windows |

i. Les techniques et outils de cracking des mots de passe |

j. Technique de dumping des mots de passe des OS Windows |

|

|

k. Les KeyLogger et autres programmes d’espionnage des mots de passe |

l. Cracking des mots de passe des sites et applications web |

m. Cracking des mots de passe des OS Linux |

n. Création et téléchargement des dictionnaires de mots de passe |

o. Les techniques non électroniques de cracking des mots de passe |

|

|

|

|||||

|

Module 7 : Hacking et Intrusions dans les Systèmes Informatiques |

|||||

|

a. Comprendre la pénétration directe et la pénétration à distance |

b. Les OS les plus fréquents dans les entreprises |

c. Les Flux de données alternatifs |

d. Utilisation de MetaSploit et MsfConsole |

e. Pénétration directe sur les OS Windows XP, 2003 Server, 7, 8, 8.1, 10, 2012 Server |

|

|

f. Pénétration directe sur les OS Linux |

g. Téléchargement et Ajout de nouveaux exploits à MetaSploit |

h. Les attaques de types 0-day |

i. Hacking des systèmes avec Armitage |

j. Comprendre et appliquer la redirection des ports |

|

|

k. Pénétration à distance des OS Windows et Linux par Injection |

l. Pénétration à distance des OS Windows et Linux par 0-day |

m. Techniques bonus : Nuclear Rat, ez-sploit, Apocalypse |

n. Hacking avancé des caméras de surveillance |

o. Audit professionnel d’un système informatique |

|

|

|

|||||

|

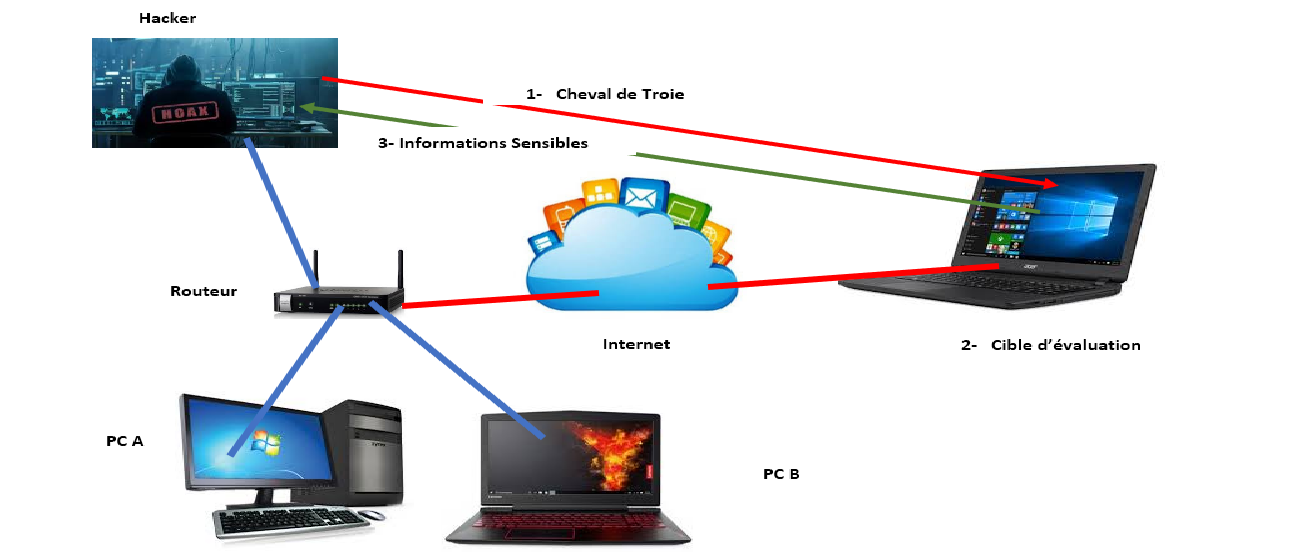

Module 8 : Création des Logiciels malveillants (Cheval de Troie, Virus, Vers) |

|||||

|

a. Comprendre le concept et exemple de Malware |

b. Techniques de propagation des Malwares |

c. Fonctionnement, création et utilisation d’un Spyware (Logiciel espion) |

d. Relation entre Malware et Spyware |

e. Système d’espionnage par intrusion informatique |

|

|

f. Création et propagation des Trojans, virus et vers |

g. Techniques de Wrapping |

h. Rootkit et Backdoor avancés |

i. Technique de RansonWare et CryptoLocker |

j. Détection et contremesures des logiciels malveillants |

|

|

|

|||||

|

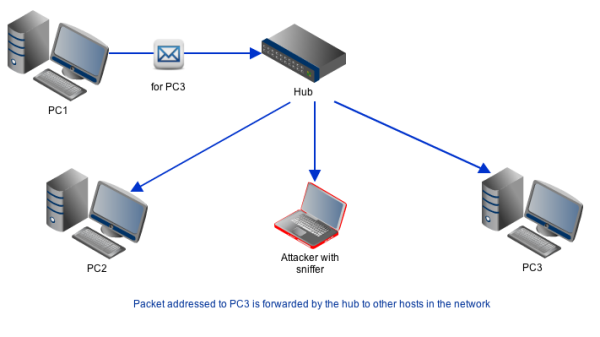

Module 9 : Techniques de Reniflement des données |

|||||

|

a. Comprendre le concept du Sniffing |

b. Exemples d’informations sniffées |

c. Fonctionnement d’un Sniffer |

d. Types de Sniffing |

e. Methodologie d’une attaque de sniffing |

|

|

f. Protocoles vulnérables aux Sniffing |

g. Idée derrière le Sniffing |

h. Prism |

i. Attaque par inondation de la table MAC |

j. Attaque par saturation du serveur DHCP |

|

|

k. Attaque par empoisonnement ARP |

l. Attaque par usurpation d’@ MAC |

m. Utilisation des meilleures Outils de Sniffing |

Techniques de défense contre les attaques de Sniffing |

||

|

|

|||||

|

Module 10 : L’Ingénierie Social (Hacking des Cerveaux) |

|||||

|

a. Comprendre le concept de l’Ingénierie Social |

b. Impacts, Facteurs et comportements vulnérables à l’IS |

c. Types et Phases d’une attaque d’Ingénierie Social |

d. Utilisation de SET (Social Engineering Toolkit) |

e. Attaque de Spoofing et Phishing |

|

|

f. Email and SMS Spaming |

g. Mass Mailing, Email Bombing |

h. Attaque d’usurpation d’@mail |

i. Technique bonus : Trity |

j. Contremesures du Social Engineering |

|

|

|

|||||

|

Module 11 : Les Attaques de Dénis de services (DOS, DDOS, BotNet, Bot) |

|||||

|

a. Comprendre le concept des attaques DOS et DDOS |

b. Techniques d’attaques DOS et DDOS |

c. Identification et utilisation des outils pc des attaques DOS et DDOS |

d. Identifier et utilisation des outils mobiles des attaques DOS et DDOS |

e. Compréhension et Création d’un Bot |

|

|

f. Création et propagation d’un Botnet |

g. Technique de Zombification des machines |

h. Bonus : Télévision gratuite en ligne |

i. Bonus : Supervision réseau avec PRTG |

|

|

|

|

|||||

|

Module 12 : Le Hijacking des Sessions |

|||||

|

a. Comprendre le concept du Hijacking des Sessions |

b. Types d’attaques de Hijacking des Sessions |

c. Hacking des comptes web sans username ni mot de passe |

d. Prendre le control total d’un site web vulnérable au Hijacking |

e. Les outils de Hijacking |

|

|

f. Protection contre des attaques de Hijacking |

g. Bonus : Clonnage des Serveurs Windows et Linux |

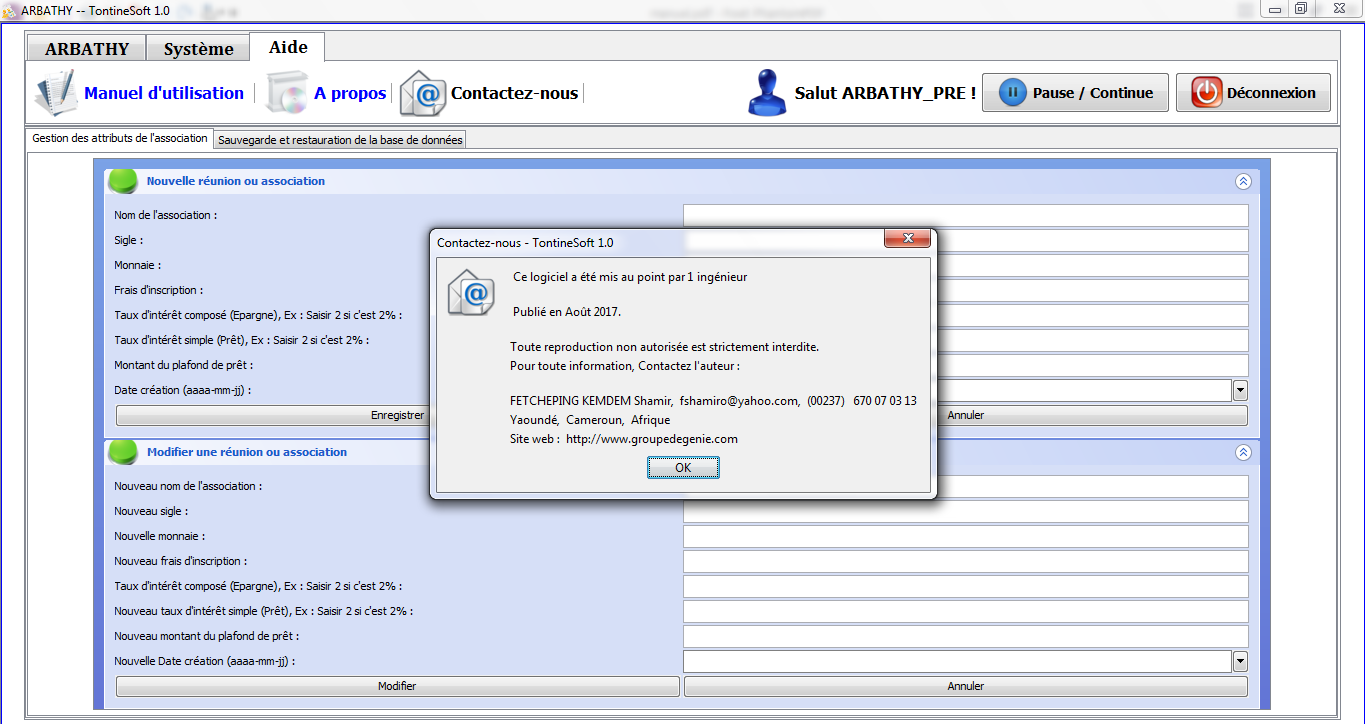

h. Bonus : Open Data Kit, PèFiaNoGhomabé et TontineSoft |

i. Protocoles vulnérables aux attaques de Hijacking |

|

|

|

|

|||||

|

Module 13 : Hacking et Intrusions dans les Serveurs Web |

|||||

|

a. Comprendre le fonctionnement d’un Serveur Web |

b. Installation et configuration d’un serveur web (Laboratoire de Web Hacking) |

c. Reconnaissance Web avec Whois, HypeStat et YouGetSignal |

d. Reconnaissance Web avec Netcraft, Nikto, idserve et W3af |

e. Techniques d’aspiration des sites et applications d’un serveur web |

|

|

f. Prendre le control total d’un serveur web |

g. Audit professionnel d’un Serveur web |

|

|

|

|

|

|

|||||

|

Module 14 : Hacking des Applications Web et Sites Web |

|||||

|

a. Quelques concepts des Applications Web |

b. Installation, configuration et utilisation d’un application web (Mutilidae) |

c. Failles et vulnérabilités des applications et sites web |

d. Intrusion dans les bases de données des sites web et extraction des comptes users |

e. Hacking des CMS (WordPress, Joomla, Drupal, …) |

|

|

f. Attaque du Cross-site scripting |

g. Création des programmes espion et destructif de Web Hacking |

h. Technique de scannage professionnel d’une application web et extraction de données |

i. Audit professionnel d’une Application web |

j. Outils de sécurité pour les Application web |

|

|

|

|

|

|

|

|

|

Module 15 : Les Injections SQL, Hacking des Bases de Données |

|||||

|

a. Quelques concepts des Injections SQL et des Bases de données |

b. Types d’Injections SQL |

c. Détection des applications et sites web vulnérables aux Injections SQL |

d. Injections SQL sur les formulaires de connexion |

e. Extraction des identifiants et mots de passe des users d’un site web |

|

|

f. Injections SQL de type avancé, Les commandes sqlmap |

g. Hacking des bases de données MySQL, Oracle, PostGreSQL |

h. Audit professionnel d’une Base de données |

i. Attaque d’Extraction des numéros bancaires d’une base de données MYSQL |

j. Technique de défense contre les Injections SQL |

|

|

|

|||||

|

16. Hacking des Réseaux sans fil (Wifi, Bluetooth, Brouillage Fréquences, Hotspot...) |

|||||

|

a. Quelques concepts des Réseaux sans fil |

b. Types de Chiffrement des Réseaux sans fil |

c. Méthodologie de Hacking d’un réseau sans fil |

d. Comprendre les attaques sur les réseaux sans fil |

e. Installation et configuration d’un Laboratoire de Hacking des réseaux sans fil |

|

|

f. Hacking des chiffrement WEP, WPA, WPA2, WPA-PSK des réseaux wifi |

g. Hacking des Hotspot avec portail captif (Cyberlink, creolink, Necom, …) |

h. Brouillage des fréquences des réseaux sans fil (wifi, bluetooth, 4G, GSM, …) |

i. Hacking des réseaux sans fil bluetooth |

|

|

|

|

|||||

|

Module 17 : Hacking des téléphones mobiles (Appels, SMS, WhatsApp, …) |

|||||

|

a. Installation et configuration d’un émulateur-simulateur Android |

b. Installation du programme mobile espion sur les smartphones Android et Apple |

c. Ecoute des appels téléphoniques et des SMS |

d. Tracking des smartphones cibles via le GPS |

e. Prise du control total du smartphone à distance |

|

|

f. Espionnage d’images, vidéos, contacts |

g. Espionnage des messages whatsapp, facebook, insta; twitter, … |

h. Bloquer le smartphone cible |

i. Technique de déverrouillage d’un smartphone verrouillé par schéma ou mot de passe |

||

|

|

|||||

|

Module 18 : Techniques de contournement des IDS, Pare-feu, et Antivirus |

|||||

|

a. Comprendre le fonctionnement d’un Système de Détection des Intrusions (SDI ou IDS) |

b. Comprendre les techniques et approches de contournement des SDI |

c. Comprendre les Pare-feu |

d. Technique de contournement des pare-feu |

e. Comprendre le fonctionnement des Antivirus |

|

|

f. Technique de contournement des antivirus |

|

|

|

|

|

|

|

|||||

|

Module 19 : Hacking du Nuage Informatique |

|||||

|

a. Comprendre le fonctionnement du Cloud Computing |

b. Comprendre et tester les attaques sur le nuage informatique |

|

|||

|

|

|||||

|

Module 20 : Techniques de Cryptographie, Cryptanalyse et Décryptage |

|||||

|

a. Comprendre les concepts de la cryptographie et les algorithmes cryptographiques |

b. Cryptographie Symétrique et Asymétrique : RAS, AES, SSH, … |

c. Techniques d’encryptions des fichiers et répertoires |

d. Techniques d’encryptions des partitions logiques des disques |

e. Chiffrement à clé publique et à clé privée |

|

|

f. Technique de déchiffrement et de cryptanalyse |

|

||||

|

|

|||||

|

Module 21 : Techniques d’obtention des Contrats d’Audit en Entreprise |

|||||

|

a. Technique de Rédaction d’un bon CV d’auditeur de systèmes informatiques |

b. Techniques de négociation du coût de l’audit d’un systèmes informatique |

c. Que dire lors de l’entretien avec votre éventuel futur employeur ou partenaire |

d. Lorsque les chefs d’entreprises sont conscients, inconscients ou avares |

e. Lorsque les chefs d’entreprises sont conscients, inconscients ou avares |

|

|

|

|||||

|

Module 22 : Astuces d’obtention des Stages et Emplois facilement |

|||||

|

a. Exercer à l’étranger en occident |

b. Exercer à l’étranger en Afrique hors du Cameroun |

c. Exercer en tant qu’Employer dans une entreprise Camerounaise |

d. Exercer en tant que Consultant pour une entreprise Camerounaise |

e. Exercer en tant que Consultant pour un particulier |

|

|

f. Exercer en tant qu’Employer pour une entreprise du domaine de la sécurité informatique |

g. Exercer en tant qu’Employer pour une grande entreprise |

h. Exercer pour la police judiciaire ou un corps similaire |

i. Exercer dans un ministère ou Société d’Etat |

j. Exercer en tant qu’enseignant en audit et Sécurité informatique |

|

|

|

|||||

|

HACKING PROFESSIONNEL AVANCE |

|||||

|

|

|

|

|

|

|

|

Module 1 : Hacking des Systèmes Bancaires |

|||||

|

a. Quelques conseils sur l’Ethique |

b. Identification des entreprises cibles |

c. Conception d’un Système d’Infiltration Bancaire Avancé |

d. Infiltration des Systèmes Bancaires par Serveur 0-day |

e. Infiltration des Systèmes Bancaires par Rootkit, Shell et Trojan |

|

|

f. Infiltration des Systèmes Bancaires par le Web Hacking Avancé |

g. Infiltration des Systèmes Bancaires par l’Ingénierie Social Avancé |

h. Hacking des comptes bancaires par Espionnage Industriel |

i. Hacking des comptes bancaires par le Account Hunting |

j. Hacking des comptes bancaires par Usurpation des Numéros de Téléphone |

|

|

k. Extraction des données d’un serveur d’applications bancaires |

l. Hacking des Banques par des relations humaines et des caméras de surveillance |

m. Hacking des banques par le Spoofing and Hacking Network Wi-Fi |

n. La fouille des poubelles bancaires |

o. Hacking bancaire par Injections SQL |

|

|

|

|||||

|

Module 2 : Hacking des Cartes Bancaires et Comptes PayPal |

|||||

|

a. Quelques conseils sur l’Ethique et prérequis à avoir |

b. Indentification des Cibles : Cartes Visa, Mastercard, Bleu, Prépayée, compte paypal, …, Banques et autres |

c. Comprendre le fonctionnement des cartes bancaires et comptes paypal |

d. Création et déploiement d’une application standalone d’extraction en |

e. Création et déploiement d’une application web d’extraction en masse |

|

|

f. Création et déploiement d’une application Mobile d’extraction en masse |

g. Hacking d’une carte bancaire avec un Stylo |

h. Lecture du contenu de la puce d'une carte bancaire |

i. Hacking des cartes bancaires des Black Hat par Ingénierie Social Avancé |

j. Hacking des Lecteurs de carte bancaire intégrés aux ordinateurs |

|

|

k. Carding Pro par le Sniffing, le Hijacking et Web Hacking Pro |

l. MTN CREDIT CRACKER |

|

|

|

|

|

|

|||||

|

Module 3 : Hacking des Modems Huaïwei et QualComm |

|||||

|

a. Internet gratuit en fonction de votre équipement |

b. Internet illimité peu importe votre F.A.I. ou réseau |

c. Augmentation de la bande passante de votre connexion Internet |

d. Hacking de modem et changement de son GUI, son OS, … |

e. Prise du control du système informatique d’un modem à distance |

|

|

f. Déconnecter un modem à distance sur le réseau du FAI |

g. Destruction du système informatique d’un modem |

h. Techniques de détection des failles et vulnérabilités d’un modem |

i. SIM cracking des modems |

j. Quelques attaques Bonus |

|

|

|

|||||

|

Module 4 : Hacking des Grandes Entreprises (Projet de Black Hacking) |

|||||

|

a. Préparation physique et psychique |

b. Sensibilisation et formation des forces de l’ordre et inspecteur de police |

c. Travail de votre conscience, les risques et privations encourus, |

d. Préparation avant et après les attaques et intrusions de masse en entreprise |

e. Techniques avancées de diversion et d’anonymat |

|

|

f. Les erreurs à ne pas commettre avant et après |

g. Techniques de choix d’une cible d’évaluation |

h. Démarche minutieuse proprement dite dans le Hacking de masse des Grandes Entreprises |

i. Comment les Hackers Chapeaux noirs (Pirates) réfléchissent et agissent |

|

|

|

|

|||||

|

Module 5 : Cracking des Logiciels payants (L’ingénierie inverse) |

|||||

|

a. Comprendre le reverse engineering |

b. Techniques de contournement des versions d’évaluation des logiciels payants |

c. Comprendre les concepts de crack, keygen et numéro de série |

d. Technique de sauvegarde des numéros de séries, mot de passe des logiciels d’un pc |

e. Maitrise des prérequis, système de numération, Langage Assembleur, compilation |

|

|

f. Technique de création des cracks de logiciels |

g. Technique d’obtention des mots de passe |

h. Technique d’obtention des numéros de série |

i. |

j. |

|

|

|

|||||

|

Module 6 : Hacking des Comptes MobileMoney, OrangeMoney et EUMM |

|||||

|

a. Techniques d’obtention des mots de passe des comptes |

b. Techniques de hacking des comptes par espionnage mobile |

c. Technique de Hacking des comptes par le SIM Cloning |

d. Techniques de hacking des comptes par Ingénierie Social Avancé |

e. Techniques de hacking des comptes par Usurpation d’identité du Service client |

|

|

f. Techniques de hacking des comptes par injection de commande |

g. Techniques de hacking des comptes par exploitation directe et à distance |

|

|

|

|

|

|

|||||

|

Module 7 : Hacking des Réseaux de Téléphonie Mobile (GSM Hacking pro) |

|||||

|

h. Introduction à la Télécommunication |

i. Introduction aux fréquences de communication |

j. Brouillage des fréquences de communication |

k. Définition et fonctionnement des réseaux 1G, 2G, 3G, … |

l. Le Roaming et la carte SIM internationale |

|

|

m. Hacking des Numéros de recharge avancé par Injection de Commandes |

n. Hacking des serveurs GSM et Extraction des numéros de recharge |

o. Hacking des bases de données téléphoniques |

p. Procédure d'audit d'un système GSM |

q. Technique d’Usurpation des Numéros de téléphones |

|

|

r. Contrôle de Puces électronique à distance |

s. Techniques avancées d’Appel et de SMS gratuits |

t. Hacking des crédits de communication |

u. Technique de clonage des cartes SIM |

v. Ecoute téléphonique fréquentielle |

|

|

w. Ecoute téléphonique non fréquentielle |

x. Ecoute téléphonique par la résonance |

y. Technique d’usurpation d’un opérateur de téléphonie |

z. Technique d’Appel gratuit sans carte SIM |

|

|

|

|

|||||

|

Module 8 : Hacking des Chaînes de Télévisions et Fréquences Radios |

|||||

|

|

|||||

|

Module 9 : Hacking des Jeux de Hasard PariFoot, PremierBet, 1XBet, … |

|||||

|

a. L’application Par!Foo!W!nner par GroupeDeGénie-SARL |

b. Technique d’optimisation des chances de gain par des systèmes d’inéquation complexe |

c. Hacking des sites de pari par Injection de commande |

d. Hacking des sites de pari par Intrusion de masse |

|

|

|

|

|||||

|

Module 10 : Hacking des Sites de Paiements en Ligne |

|||||

|

a. Achat des billets d’avions, séjours, trains à des prix 10 fois inférieurs aux prix réels |

b. Achat des forfaits téléphoniques et cartes cadeaux 10 fois moins chère |

c. Paiement des factures d’électricité, d’eau et de gaz en ligne gratuitement |

d. Créditer énormément son compte sur les sites d’investissement en ligne |

e. De modifier les montants des virements en ligne |

|

|

f. Techniques d’Anonymat Avancé |

g. Achat d’un article à 1€ peu importe le prix sur un site de vente en ligne |

h. Achat des bouquets Canal+ et autres fournisseurs à 1FCFA |

i. Et beaucoup d’autres cas d’utilisation |

|

|

|

|

|

|

|

|

|

|

SANS DOUTE LA MEILLEURE FORMATION ACTUELLE DE HACKING PRO |

|||||

|

Informations sur le Formateur Multi-certifiés |

|

|

1. Hacker Professionnel (White Hat) 2. Expert en Sécurité Informatique 3. Ingénieur Système et Réseau 4. Génie Logiciel et Développement avancés 5. S.I.G et Système d’Information Sanitaire (DHIS2) 6. ODK : Open Data Kit (Collecte de données via les smartphones)

Chaîne YouTube pour les vidéos Démo : GroupeDeGénie-SARL Contacts : This email address is being protected from spambots. You need JavaScript enabled to view it. // +237 694597430 Nom et Prénoms : FETCHEPING KEMDEM SHAMIR, Fondateur GroupeDeGénie-SARL N° Contribuable : M091914151637L

|