|

Communiquer devient plus simple grâce au réseau et la création d’outils Intranet pour communiquer en interne avec vos équipes, depuis partout dans le monde, ainsi qu’Extranet, pour communiquer avec vos clients et vos fournisseurs. |

Installation d'un réseau : les étapes à respecter

Le déploiement d'un réseau informatique suit certaines étapes. Voici un plan de déploiement et les étapes techniques que nous respectons pour l'installation d'un réseau d'entreprise.

1. Conseil de déploiement et audit du réseau

Avant de démarrer une installation ou une modernisation du réseau informatique, l'entreprise doit évaluer ses besoins et connaître le périmètre fonctionnel de son réseau. Un prestataire rédige alors un cahier des charges précis. Parmi les éléments pris en compte, il peut notamment retenir :

- La nature et la superficie des locaux à équiper,

- Les contraintes techniques de ces locaux,

- Le nombre de serveurs requis,

- Le nombre de personnes et de postes de travail à relier,

- Les besoins en bande passante et en débit.

2. Câblage

Cette étape vise à équiper les locaux de l'entreprise d'un réseau de câbles pour relier les serveurs et les PC entre eux. La nature du bâtiment doit être prise en compte :

- Si le bâtiment est ancien, il sera difficile de percer les murs. L'entreprise doit repositionner son plan de câblage et peut décider de s'équiper de bornes WiFi ou encore CPL.

- Si le bâtiment est récent, l'entreprise peut dissimuler les câbles dans les murs.

3. Vérification des serveurs physiques

Il convient de vérifier la connectique des serveurs. Disposent-ils de possibilités suffisamment étendues pour répondre aux besoins réseau de l'entreprise ? Les cartes réseaux supportent-elles les contraintes techniques prévues en amont par l'audit ? Idéalement, chaque serveur doit disposer d'au moins 2 ports (entrées qui permettent de connecter le câble). A ce stade, l'entreprise doit également choisir le système d'exploitation pour motoriser les serveurs : Windows ou Linux.

4. Installation des commutateurs réseaux

Les commutateurs réseaux sont des équipements électroniques intelligents qui permettent de connecter les différents serveurs et les postes de travail. Ils font le lien entre les différents câblages et les équipements informatiques.

Il est donc nécessaire d'évaluer la topologie des serveurs en amont afin de calculer combien de commutateurs l'entreprise doit installer.

A cette étape, l'entreprise a interconnecté tous les composants de son réseau.

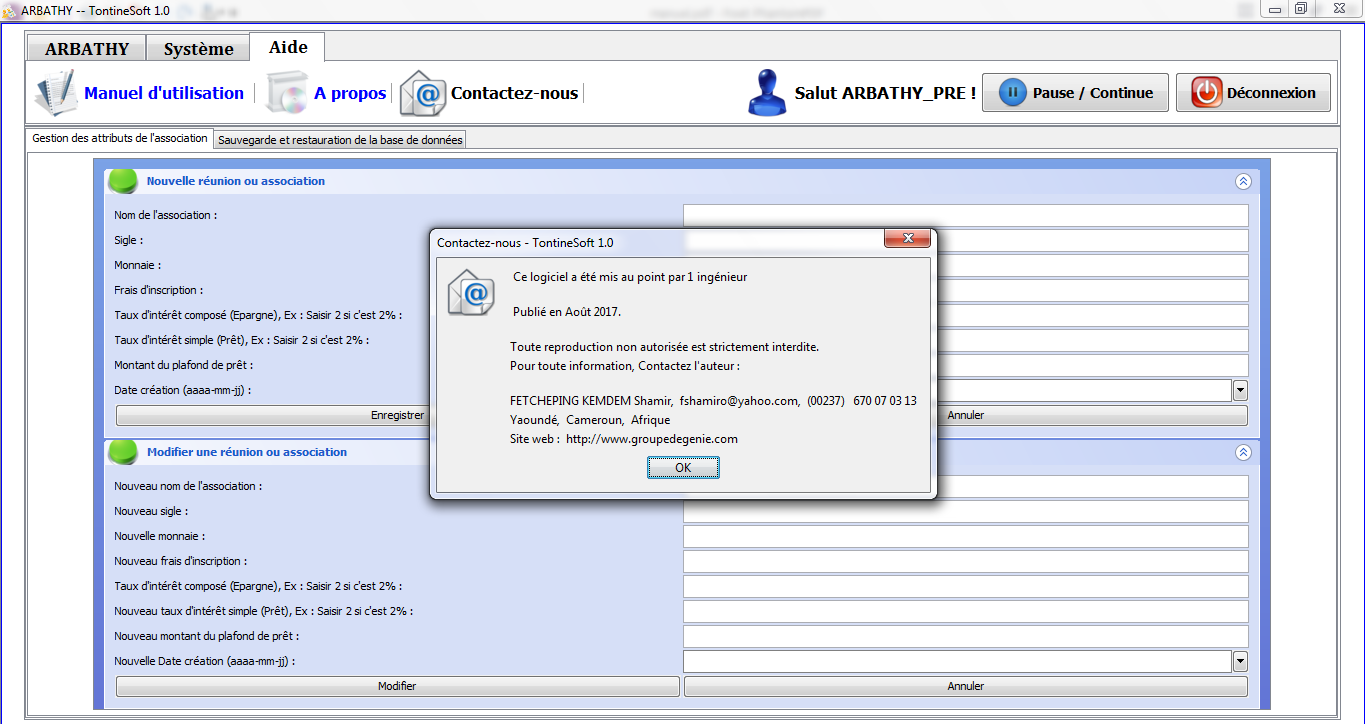

5. Installation des logiciels serveurs

Cette étape plutôt classique vise à paramétrer les serveurs Windows et/ou Linux. L'entreprise doit ensuite les configurer pour que chaque élément du réseau dispose de son adresse IP. L'adresse IP permet d'identifier chaque ordinateur ou périphérique installé sur le réseau informatique.

6. Configuration logique

L'entreprise peut configurer ses commutateurs afin de donner des droits d'accès physiques. Tel ordinateur, avec telle adresse IP, a le droit d'accéder à tel serveur. Par exemple, seuls les ordinateurs du service comptabilité ont accès aux serveurs de la direction financière.

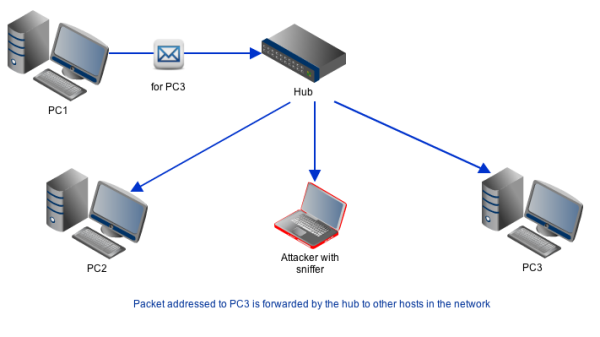

7. Sécurisation du réseau

Si l'entreprise a investi dans des commutateurs intelligents (et donc plus chers), elle peut y régler des paramètres de sécurité, comme :

- Allouer des accès par utilisateur (mot de passe/identifiant),

- Créer une liaison avec l'annuaire de l'entreprise,

- Définir des priorités entre services. Par exemple, la VoIP (voix sur IP) est prioritaire sur tous les autres services transitant par le réseau.

Nous pouvons les développer sur mesure à partir de votre cahier des charges ou selon votre budget.

Contactez-nous sans plus attendre !!!

Toute l'équipe Groupe De Génie est à votre écoute pour vos besoins en fonction de votre budget. En plus des meilleurs prix du marché, chez nous c'est Satisfait ou Remboursé !!!